VRF (Virtual Routing and Forwarding)

En redes de ordenadores basadas en IP, la tecnología VRF (Virtual Routing and Forwarding) permite múltiples tablas de rutas separadas las cuales pueden coexistir en el mismo router y al mismo tiempo. Al ser todas la tablas de rutas completamente independientes, las mismas direcciones IP que pueden solapar con otras existentes, evitan conflictos y pueden convivir sin problemas.

Un ejemplo seria en los ISPs con múltiples clientes, donde no se quiere que unos clientes accedan a otros clientes y con esta tecnología se impide que los clientes en distintas VRFs no puedan acceder a otros clientes en diferentes VRFs.

Tenemos el siguiente ejemplo, una red simple basada en dos VLANs utilizando un router para que se puedan comunicar entre ellas.

Tabla de enrutamiento en la cual se ve las dos redes conectadas.

Ping desde PC_VLAN_20 a PC_VLAN_10

Hasta ahora no hay nada fuera de lo normal; ahora procederemos con la misma topología a configurar VRF. Y empecemos !!!!

ip vrf vlan_10: Creamos una tabla de enrutamiento virtual denominada vlan_10.

rd 10:10: Se asigna un identificador para las rutas con un VRF único; ya que cada prefijo de red se le asigna el RD como identificador y por ende sera único. El número puede ser al azar y normalmente se utiliza ASN:Número al azar o Dirección IP:Número al azar.

ip vrf forwarding vlan_10: Asociamos la interface a una tabla de enrutamiento específico, este comando se configura primero y luego asignamos la IP porque si lo hacemos al contrario suprimimos la IP y de nuevo debemos volver a asignar la IP.

He resumido el funcionamiento básico para configurar básicamente una VRF, a continuación los comandos utilizados.

Router R1:

interface fastethernet 1/0

Router R1:

interface fastethernet 1/0

no shutdown exit ip vrf vlan_10 rd 10:10 exit ip vrf vlan_20 rd 20:20 exit interface fastethernet 1/0.10 encapsulation dot1q 10 ip vrf forwarding vlan_10 ip add 192.168.10.1 255.255.255.0 no shut exit interface fastethernet 1/0.20 encapsulation dot1q 20 ip vrf forwarding vlan_20 ip add 192.168.20.1 255.255.255.0 no shut exit

Tabla de rutas en R1, indica que no tiene rutas conectadas.

Tabla de rutas de VRF vlan_10 con su respectiva ruta conectada.

Tabla de rutas de VRF vlan_20 con su respectiva ruta conectada.

Como se muestra en las tres últimas figuras anteriores, muestra que R1 tiene dos tabla de rutas lógicas, es decir, con VRF ha permitido tener "dos routers en uno solo" de manera lógica.

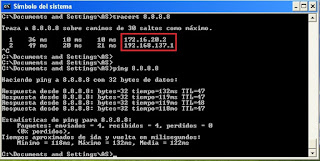

PC_VLAN_10 solo hace ping a su default gateway pero no a PC_VLAN_20.

PC_VLAN_20 solo hace ping a su default gateway pero no a PC_VLAN_10.

Manera de hacer ping desde R1 a cada una de sus VRF.

Configuración de SWITCH_ACCESO:

hostname SWITCH_ACCESO vlan 10 exit vlan 20 exit interface fastethernet 1/0 switchport mode trunk exit interface range fastethernet 1/1 - 8 switchport mode access switchport access vlan 10 exit interface range fastethernet 1/9 - 15 switchport mode access switchport access vlan 20 exit